Todo equipo conectado a internet es vulnerable a ataques si es que no se cuenta con por lo menos con un firewall básico que en el caso de MikroTik nos ofrece esta características dentro de sus equipos Routerboard por lo que a continuación se aplicaran ciertas reglas nos permiten reducir este riesgo.

Nota

Es importante el orden de prioridad en el que se aplicarán las reglas al tráfico de red. Las reglas de cortafuegos aparecen en una lista en la ficha Reglas . El proceso que siguen las reglas se aplican de arriba abajo, y la primera regla que coincide con el tráfico y de ahi el resto de las reglas. El principio fundamental es permitir sólo el tráfico necesario y bloquear el resto. Por tanto, la última regla de un perfil de cortafuegos es la regla Denegar el resto predefinida, esta se encarga de bloquear todo el tráfico que las reglas anteriores no implican una forma específica.

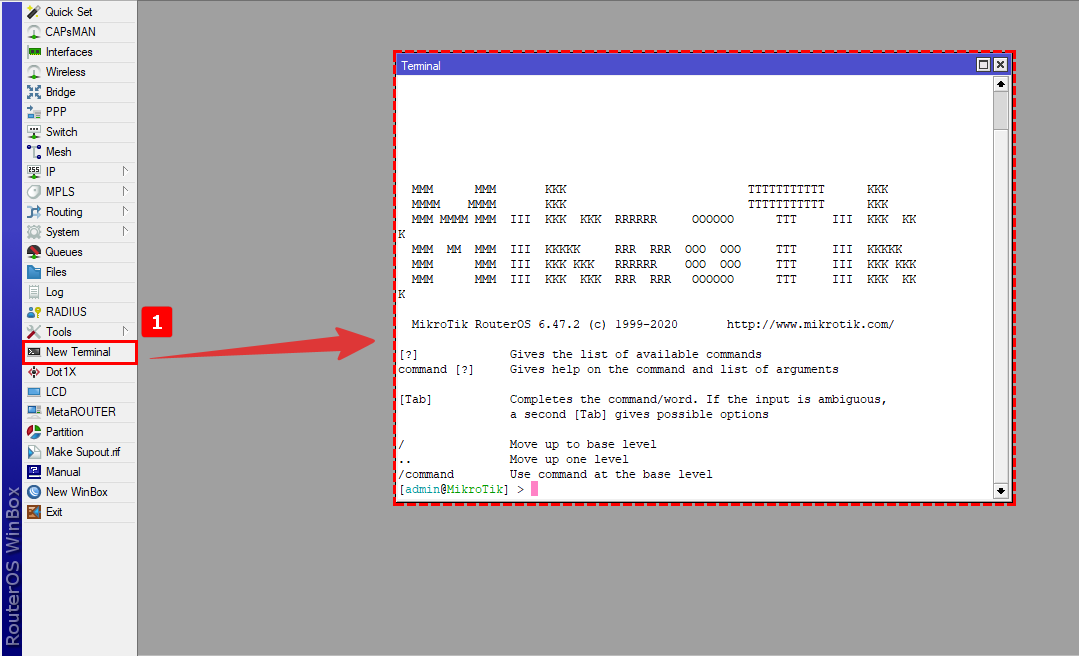

Ya que las reglas de bloqueo es un tema bastante extenso les dejare ciertas reglas básicas que pueden ser útiles para empezar a trabajar en la seguridad de nuestra red. Las reglas que utilizaremos serán agregadas por lineal de comando en la

1Permitir conexiones Establecidas y relacionadas

Esta regla lo que hace es permitirá las conexiones que ya se hayan realizado con su router

/ip firewall filter

add action=accept chain=input comment="Permitir conexiones Establecidas y relacionadas" connection-state=established,related

2Denegar Conexiones Invalidas

Todo intento de conectarse de un origen no permitido a nuestra red será denegado ya que con esta regla lo que hacemos es hacer drop a las conexiones invalidas.

/ip firewall filter

add action=drop chain=input comment="Denegar conexiones Invalidas" connection-state=invalid

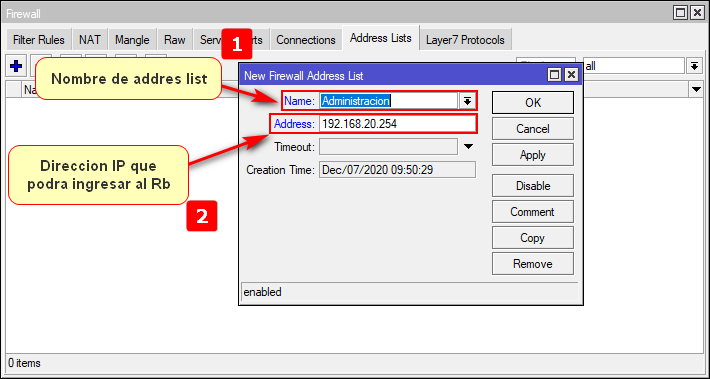

3Permitir Acceso al RB por Winbox

Nota

Colocar el nombre de la addres list que este trabajando

/ip firewall filter

add action=accept chain=input comment="Permitir Acceso al Rb por Address List Administrador" protocol=tcp src-address-list=Administracion dist-port=8291

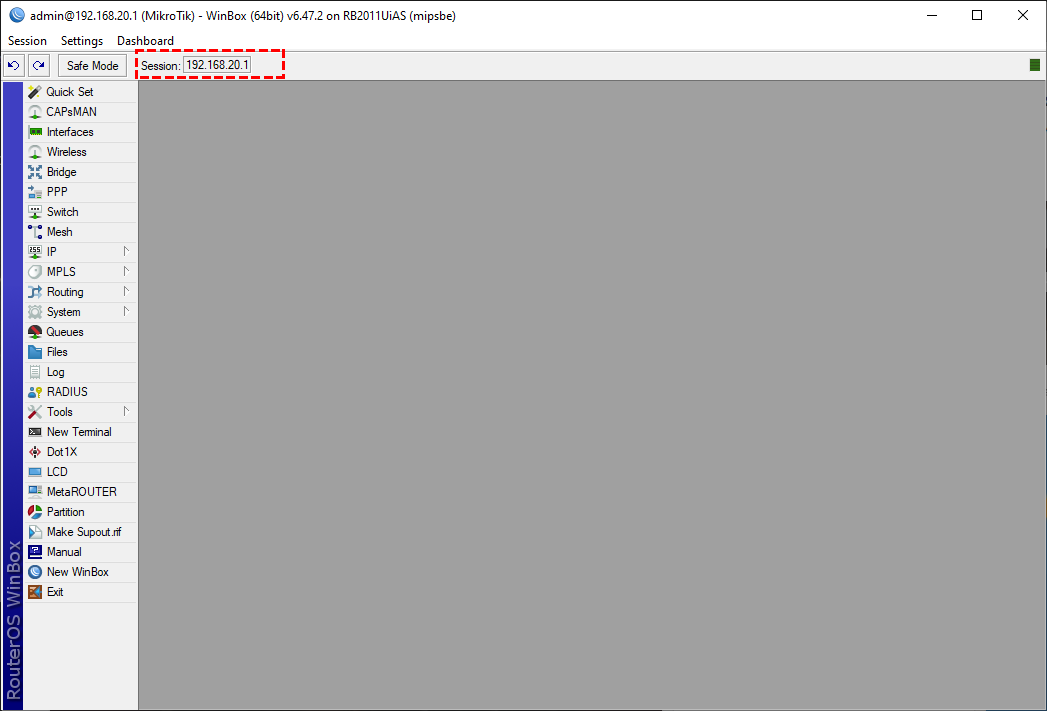

Si intentamos ingresar con una dirección que no se encuentra en la address list no podrá ingresar a su equipo.

Ahora si intentamos de nuevo pero ahora bajo la dirección que registramos en la address list podremos ingresar con nuestro respectivo usuario y contraseña.

Ahora si intentamos de nuevo pero ahora bajo la dirección que registramos en la address list podremos ingresar con nuestro respectivo usuario y contraseña.

4Denegar el Trafico entrante al RB

Deniega todo el trafico que intente ingresar a nuestra red.

/ip firewall filter

add action=drop chain=input comment="Denegar Trafico Entrante"

5Permitir Trafico Relacionado y Establecido

Una vez que se deniega el trafico entrante se debe permitir el trafico que pasa a través de nuestra red pero solo de las conexiones que ya se hayan establecido.

/ip firewall filter

add action=accept chain=forward comment="Permitir Trafico Relacionado y Establecido" connection-state=established,related

6Denegar Trafico Invalidas

Los ataques no solo pueden ser efectuados de equipos externos sino también desde dentro de nuestra LAN por lo que hay que denegar el trafico que provenga de un origen invalido.

/ip firewall filter

add action=drop chain=forward comment="Denegar Trafico Invalido" connection-state=invalid

7Permitir Trafico a Un Rango de IP

Nota

Colocar el nombre de la addres list que esta trabajando.

Esta regla será la que permita que las IP que esten en el rango de direccionamiento que agregamos en nuestra address list de RangosAutorizados

/ip firewall filter

add action=accept chain=forward comment="Permitir Trafico de Rango de IPs" src-address-list=RangosAutorizados

Cualquier dirección que este en el rango de direcciones de nuestra address list podrá navegar sin problema.

Gracias:

Gracias:  Me agrada:

Me agrada:  Me desagrada:

Me desagrada:

Citar

Citar